- リモートアクセスを無効にし、ファームウェアを定期的に更新し、デフォルトのログイン認証情報を変更し、Wi-Fiアクセスをロックダウンすることで、ルーターのセキュリティ問題から身を守りましょう。

- 攻撃者による潜在的な脆弱性とリモート設定を回避するために、ルーターのUPnPを無効にします。特定のソフトウェアのポート転送が必要な場合は、UPnPに頼らずに手動で行います。

- DD-WRTやpfSenseなどのサードパーティのファームウェアをインストールすると、ルーターのセキュリティが強化され、追加のカスタマイズオプションが提供されます。

ルーターは、ご家庭のネットワーク上のすべてのデバイスのハブであり、ネットワーク上のすべてのデバイスをインターネットからの攻撃から保護するのに役立ちます。セキュリティを万全にするための方法をいくつかご紹介します。

このサイバーセキュリティ啓発週間の記事は、Incogniとの提携でお届けします。

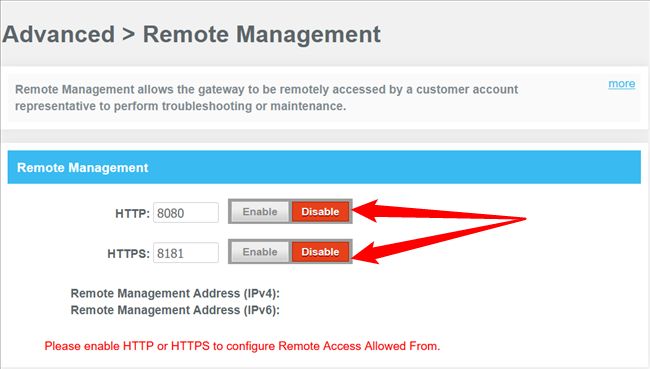

リモートアクセスを無効にする

ルーターはWebインターフェイスを提供しており、ブラウザから設定を行うことができます。ルーターはWebサーバーを稼働しており、ルーターのローカルネットワークにいるときにこのWebページを利用できるようにしています。

しかし、ほとんどのルーターは、世界中のどこからでもこのWebインターフェイスにアクセスできる「リモートアクセス」機能を提供しています。リモートアクセスが有効になっているルーターは、まれに不具合やファームウェアの問題が発生して攻撃を受けやすくなります。リモートアクセスを無効にしておけば、誰かがリモートからルーターにアクセスして改ざんすることはありません。

これを行うには、ルーターのWebインターフェイスを開き、「リモートアクセス」、「リモート管理」、「リモートマネジメント」機能を探します。それが無効になっていることを確認してください。ほとんどのルーターではデフォルトで無効になっていますが、確認しておくことをお勧めします。

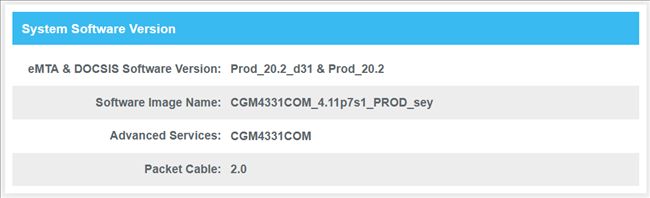

ファームウェアを更新する

私たちのオペレーティングシステム、Webブラウザ、私たちが使用する他のすべてのソフトウェアと同様に、ルーターのソフトウェアは完璧ではありません。ルーターのファームウェア(基本的にルーター上で動作するソフトウェア)にはセキュリティの欠陥がある可能性があります。ルーターのメーカーは、このようなセキュリティホールを修正するファームウェアの更新をリリースすることがありますが、ほとんどのルーターのサポートはすぐに中止され、次のモデルに移行します。

ほとんどの新しいルーターには、WindowsやWebブラウザと同様に自動更新機能があります。しかし、ルーターが少し古い場合は、ルーターメーカーのウェブサイトでファームウェアの更新を確認し、ルーターのWebインターフェイスから手動でインストールする必要があります。ルーターに最新のファームウェアがインストールされていることを確認してください。

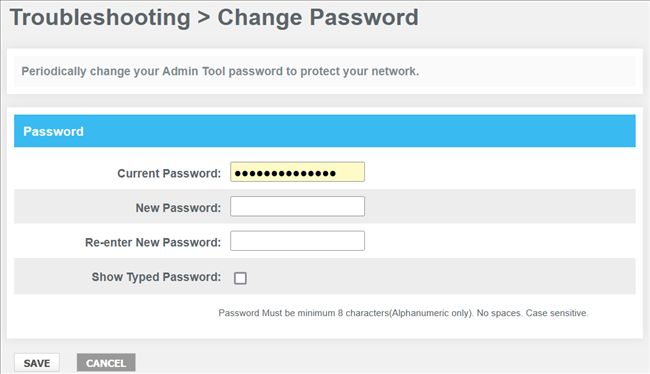

デフォルトのログイン認証情報を変更する

多くのルーターには、「admin」というパスワードなど、かなり明白なデフォルトのログイン認証情報があります。誰かが何らかの脆弱性を通じて、または単にあなたのWi-Fiネットワークにログインすることによって、あなたのルーターのWebインターフェイスにアクセスした場合、ログインしてルーターの設定を改ざんすることは簡単です。

これを避けるために、ルーターのパスワードを攻撃者が簡単に推測できないデフォルト以外のパスワードに変更します。一部のルーターでは、ルーターへのログインに使用するユーザー名も変更できます。

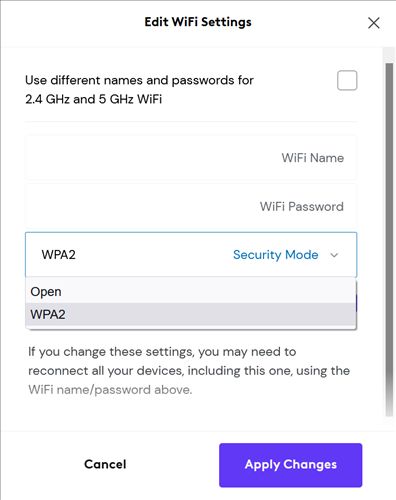

Wi-Fiアクセスをロックダウンする

誰かがあなたのWi-Fiネットワークにアクセスした場合、彼らはあなたのルーターを改ざんしようとしたり、あるいは単にあなたのローカルファイル共有を覗いたり、あなたの接続を使って著作権のあるコンテンツをダウンロードしてあなたをトラブルに巻き込んだりするなどの悪いことをする可能性があります。オープンなWi-Fiネットワークを運用することは危険です。

これを防ぐには、ルーターのWi-Fiが安全であることを確認してください。これは非常に簡単です。WPA2またはWPA3暗号化を使用し、ある程度安全なパスフレーズを使用するように設定します。弱いWEP暗号化を使用したり、「password」のようなわかりやすいパスフレーズを設定したりしないでください。

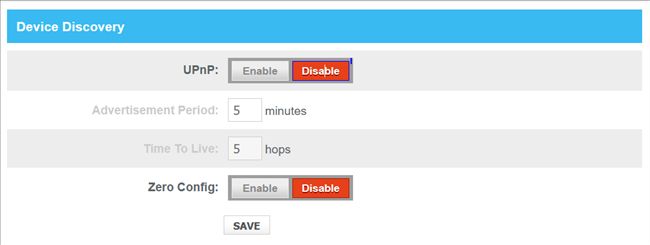

UPnPを無効にする

コンシューマールーターでは、さまざまなUPnPの欠陥が見つかりました。何千万台ものコンシューマールーターがインターネットからのUPnP要求に応答しており、インターネット上の攻撃者があなたのルーターをリモートから設定することを可能にしています。ブラウザのFlashアプレットは、UPnPを使ってポートを開き、あなたのコンピュータをより脆弱にする可能性があります。UPnPは、さまざまな理由からかなり安全ではありません。

UPnPベースの問題を回避するには、ルーターのWebインターフェイスからUPnPを無効にします。ポート転送を必要とするソフトウェア(BitTorrentクライアント、ゲームサーバー、通信プログラムなど)を使用する場合は、UPnPに頼らずにルーターのポート転送を行う必要があります。

設定が完了したら、ルーターのWebインターフェイスからログアウトする

一部のルーターでは、クロスサイトスクリプティング(XSS)の欠陥が見つかりました。このようなXSSの欠陥があるルーターは、悪意のあるWebページによって制御され、ログイン中にWebページが設定を構成できるようになります。ルーターがデフォルトのユーザー名とパスワードを使用している場合、悪意のあるWebページがアクセスを取得するのは簡単です。

ルーターのパスワードを変更した場合でも、理論的には、Webサイトがログイン中のセッションを使用してルーターにアクセスし、その設定を変更することが可能です。

これを防ぐには、設定が完了したらルーターからログアウトするだけで済みます。それができない場合は、ブラウザのCookieをクリアする必要があるかもしれません。これはあまり神経質になることではありませんが、使用後はルーターからログアウトするのは簡単です。

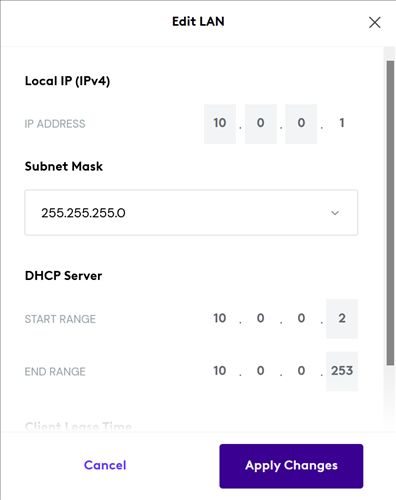

ルーターのローカルIPアドレスを変更する

本当に神経質な場合は、ルーターのローカルIPアドレスを変更できるかもしれません。たとえば、デフォルトのアドレスが192.168.0.1の場合、192.168.0.150に変更できます。ルーター自体に脆弱性があり、Webブラウザの悪意のあるスクリプトがクロスサイトスクリプティングの脆弱性を悪用して、既知の脆弱なルーターにローカルIPアドレスでアクセスして改ざんしようとしても、攻撃は失敗します。

この手順は完全に必要というわけではありません。特に、ローカルの攻撃者から保護されるわけではないからです。誰かがあなたのネットワークに接続していたり、あなたのPCでソフトウェアが実行されていたりすると、ルーターのIPアドレスを特定して接続することができるのです。

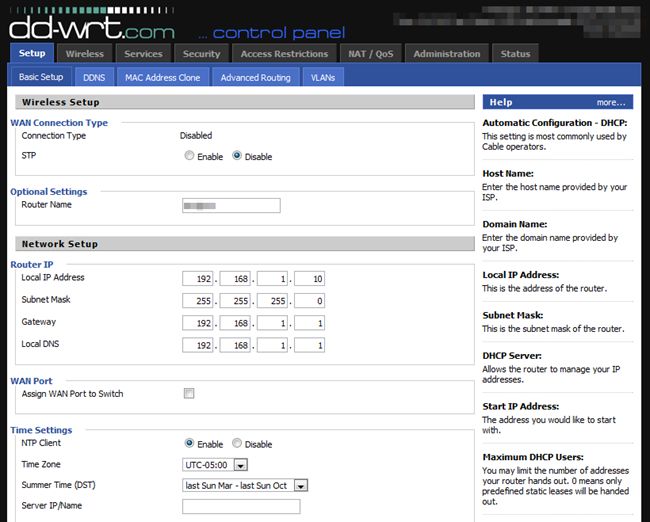

サードパーティのファームウェアをインストールする

セキュリティが本当に心配な場合は、DD-WRTやOpenWRTなどのサードパーティのファームウェアをインストールすることもできます。これらの代替ファームウェアでは、ルーターの製造元によって追加された怪しげなバックドアは見つかりません。

特に野心がある場合は、ハイエンドのネットワークインターフェースカードとpfSenseやOPNsenseなどのソフトウェアを使用して、古い(または新しい)コンピュータを使って独自のルーターを構築することもできます。

コンシューマールーターは、過去10年間で大幅に改善されました。通常、自動ファームウェアアップデートがあり、より多くのルーターがユーザーにデフォルトのパスワードの変更を強制し、より多くの機能が搭載されており、新しいセキュリティプロトコルは間違いなく古いものよりも優れています。これらすべての改善にもかかわらず、ルーター(およびモデムとルーターのコンボユニット)は依然として悪意のある攻撃の主な標的であり、特にセキュリティが緩い場合はなおさらです。自分自身に恩恵を与えてください。15分間かけて、ネットワークの安全を確保するためにできる限りのことを行っていることを確認してください。

コメントする