概要

* 法執行機関の取り組みで LockBit のインフラストラクチャとアフィリエイトネットワークが混乱しましたが、他のランサムウェアグループが参入する準備ができています。

* LockBit の摘発に関与した組織は、被害者向けの復号ツールをリリースし始めましたが、回復は保証されていません。

* LockBit の終焉にもかかわらず、新しいランサムウェアグループが台頭しており、その地位に就く可能性のある 5 つの注目すべきタイプがあります。

LockBit ランサムウェアとは?

ランサムウェアは最悪のタイプのマルウェアの 1 つで、マシンをロックしてデータを無傷で解放するための支払いを要求します。

LockBit は、同名のランサムウェアを管理、運用、配布する犯罪グループです。LockBit ランサムウェアは悪名高く、世界中の何万もの企業、組織、一般の人々に被害を与え、その過程で数十億ドルを稼いだ可能性があります。

LockBit は自己増殖する性質があるため、特に危険です。つまり、単独で拡散できるため、ランサムウェアのタイプの中ではほぼユニークです。このため、LockBit ランサムウェア攻撃を阻止することは非常に困難です。ランサムウェアは人間の介入なしに他の脆弱なターゲットを特定できるからです。

さらに、LockBit グループはランサムウェアの更新を定期的にリリースし、新しい機能を追加して機能を調整し、その有効性に対する脅威に対応しています。LockBit 3.0 は、2022 年 6 月にリリースされた最後のメジャーアップデートでした。

LockBit に何が起こったのか?

2024 年 2 月 19 日、FBI、英国国家犯罪対策庁、ユーロポールなどの法執行機関は、合同作戦によって LockBit の組織が深刻な混乱に陥ったことを明らかにしました。

「オペレーション・クロノス」によって、LockBit の所有者とアフィリエイト(はい、LockBit にはランサムウェアを使用して開発者に一定のパーセンテージを支払うアフィリエイトネットワークがあり、ランサムウェアをサービスモデルとして使用していました)が独自のネットワークから締め出され、その過程で約 11,000 のドメインとサーバーがダウンしました。LockBit の開発者 2 人も逮捕され、他の LockBit アフィリエイトユーザーも同作戦の一環として逮捕されています。

CISA によると、LockBit の攻撃は 2022 年に米国、英国、カナダ、オーストラリア、ニュージーランドで発生したすべてのランサムウェア攻撃の 15% 以上を占めており、これは驚異的な数字です。しかし、LockBit の主要管理アカウントとプラットフォームが当局の管理下に置かれたことで、ネットワークを起動して制御する能力は事実上消滅しました。

LockBit の復号ツールはいつ利用可能になりますか?

素早い動きで、LockBit の摘発に関与した組織の一部は、すでに LockBit の復号ツールをリリースし、被害者向けの LockBit の復号キーを提供しています。

* 米国/FBI: LockBit Victims を通じて FBI に連絡してキーを入手してください。

* 英国/NCA: このメールアドレスから NCA に連絡してキーを入手してください: [email protected]

* その他/ユーロポール、ポライト (NL) No More Ransom で Lockbit 3.0 の復号に関する手順に従ってください。

LockBit で暗号化されたファイルを正常に復元できる保証はありませんが、LockBit が身代金を受け取った後でも常に正しい復号キーを送信しなかったことを考えると、試してみる価値は十分にあります。

LockBit に取って代わる 5 つのタイプのランサムウェア

LockBit は膨大な量のランサムウェアの責任を負っていましたが、活動している唯一のランサムウェアグループからは程遠いものでした。LockBit の終焉は、他のランサムウェアグループが参入するための短命の空白を生み出す可能性があります。それを念頭に置いて、注意すべき 5 つの異なるタイプのランサムウェアを次に示します。

* ALPHV/BlackCat: サービスモデルとしての別のランサムウェアである ALPHV/BlackCat は、世界中の何百もの組織を危険にさらしてきました。Windows と Linux の両方のハードウェアをターゲットにする Rust プログラミング言語で完全に記述された最初のタイプのランサムウェアの 1 つとして特に注目されています。

* Cl0p: Cl0p 組織は少なくとも 2019 年から活動しており、身代金で 5 億ドル以上を恐喝したと推定されています。Cl0p は通常、機密データを流出し、それを利用して被害者に身代金の支払いを強制し、暗号化されたデータを解放して機密データの漏洩を阻止します。

* Play/PlayCrypt: 新しいタイプのランサムウェアの 1 つである Play (PlayCrypt とも呼ばれます) は 2022 年に初めて登場し、ランサムウェア攻撃中に使用される「.play」ファイル拡張子が特徴です。Cl0p と同様に、Play グループも二重恐喝戦術で知られており、さまざまな脆弱性を利用して被害者を危険にさらしています。

* Royal: Royal はランサムウェアをサービスモデルとして運用していますが、他のランサムウェアグループと同じように情報やコードを共有していません。しかし、他のグループと同様に、Royal は複数の恐喝戦術を展開し、データを盗んで身代金を恐喝するために使用しています。

* 8Base: 8Base は 2023 年半ばに突然現れ、RansomHouse などの他の主要ランサムウェアグループとの密接なつながりとともに、さまざまな恐喝タイプを特徴とするランサムウェア活動が急増しました。

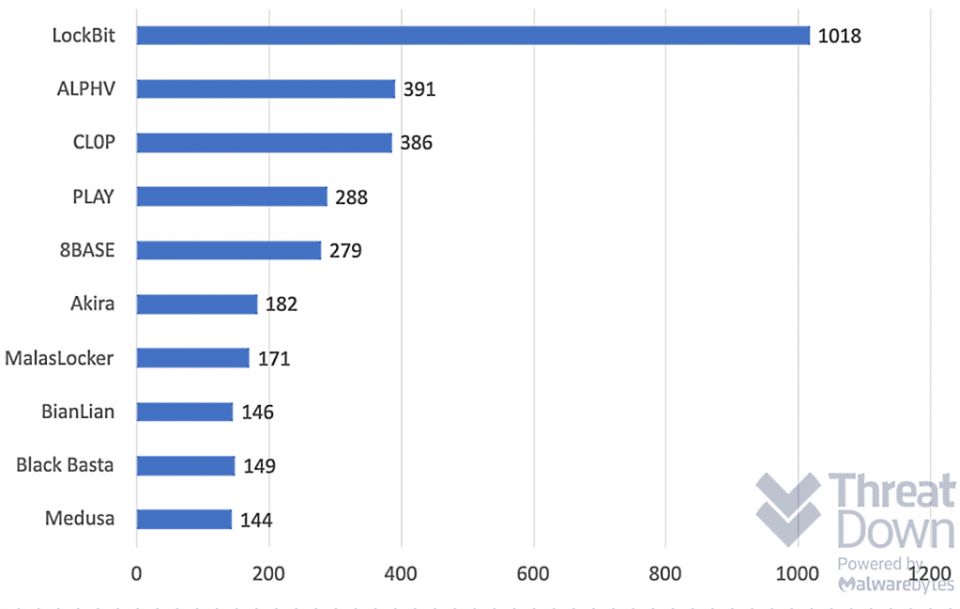

Malwarebytes の調査によると、LockBit が最も蔓延しているタイプのランサムウェアの 1 つでしたが、トップ 10 のランサムウェア組織がすべてのランサムウェア攻撃の 70% を占めています。そのため、LockBit がなくても、ランサムウェアは確実に待ち構えています。

LockBit ランサムウェアは完全に終了しましたか?

LockBit の終焉のニュースは驚くべきことですが、いいえ、LockBit ランサムウェアは完全に消滅したわけではありません。Ars Technica は、摘発の数日後に新しい LockBit 攻撃を報告しており、それにはいくつかの理由があります。

1 つは、LockBit のインフラストラクチャが取り壊されたとしても、ランサムウェアコードが存在しなくなるわけではありません。LockBit のソースコードのバージョンが 2022 年に漏洩し、新しい攻撃につながった可能性があります。さらに、LockBit には多数の国にまたがる巨大なネットワークがありました。その拠点がロシアに集中していたとしても、この規模と洗練度の組織には、再構築に少し時間がかかっても、確実にバックアップとオンラインに戻るための方法があります。

間違いなく、LockBit ランサムウェアの最後を見たわけではありません。

コメントする