Dockerは、コンテナ内のアプリケーションのパッケージ化と展開のための業界標準ソフトウェアです。Dockerイメージは、アプリケーションを構築して実行するための基盤となります。

Dockerの潜在能力を最大限に引き出すには、リソース効率、セキュリティ、パフォーマンスのためにイメージを最適化する必要があります。これにより、アプリケーションがDockerエコシステム内でシームレスに機能します。

Python電卓アプリをコンテナ化する例を示しながら、これを行う方法を学びましょう。

最小限の基本イメージから始める

Dockerイメージの効率に影響を与える要素の1つは基本イメージの選択です。アプリケーションの実行に必要な必須コンポーネントのみを含む最小限のイメージから始める必要があります。

使用するイメージは、セキュリティアップデートとパッチを提供する信頼できるソースのものである必要があります。アクティブなコミュニティと優れたドキュメントが必要です。これは、問題のトラブルシューティングやサポートを受ける際に役立ちます。

電卓アプリケーションの場合、最小限のイメージであるpython:3.11-slim-bookwormを選択すると、イメージサイズが削減されます。これにより、リソース消費が最小限に抑えられ、イメージのダウンロードと展開が高速化されます。

# 最小限の基本イメージから始めるFROM python:3.11-slim-bookworm AS builder

python:3.11-alpineを選択することで、さらに小さなAlpine Linuxイメージを使用できます。ただし、このイメージにはPythonインタープリター、パッケージマネージャー、一般的なPythonライブラリは含まれていません。

非rootユーザーとしてアプリケーションを実行する

Dockerコンテナをrootユーザーとして実行すると、重大なセキュリティリスクが生じる可能性があります。悪意のある行為者がrootとして実行されているコンテナにアクセスした場合、コンテナのソフトウェアの脆弱性を悪用して権限を昇格させる可能性があります。その後、これらの権限を使用して、ホストシステムを完全に制御するコマンドを実行できます。

解決策は、アプリケーションを非rootユーザーとして実行することです。電卓の例では、ユーザーcalculatorを作成して構成します。

# セキュリティのために非rootユーザーを設定するRUN adduser calculator --system# ユーザーをcalculatorグループに追加するRUN addgroup calculator && adduser calculator calculator

アプリケーション専用のユーザーを作成すると、潜在的な攻撃者が利用できる権限が制限されます。これにより、脆弱性を悪用することがさらに困難になります。

必要なファイルをコピーして仮想環境を作成する

Dockerコンテナ内に仮想環境を作成することで、依存関係が分離されます。これにより、システム全体のパッケージや他のアプリケーションとの競合が防止されます。また、アプリケーションに必要な依存関係の正確なバージョンをインストールできるため、バージョン互換性が保証され、システムの残りの部分に影響を与えることはありません。

必要なファイルをコンテナにコピーします。次に、Pythonの組み込みvenvモジュールを使用して、電卓アプリケーションの仮想環境を作成します。

# 作業ディレクトリを設定し、必要なファイルをコピーするWORKDIR /appCOPY app.py .COPY requirements.txt .COPY config.json ./# ローカルディレクトリからconfig.jsonをコピーする# 仮想環境を作成し、依存関係をインストールするRUN python -m venv /venvENV PATH="/venv/bin:$PATH"RUN /venv/bin/pip install --upgrade pip --no-cache-dir --requirement requirements.txt

仮想環境は軽量で効率的であり、システム全体のパッケージを複製しないためです。これにより、Dockerイメージのサイズを小さくし、コンテナの実行時のリソース消費を削減できます。

効率のためにレイヤーを最小限に抑える

Dockerfileの各命令は、結果の画像に新しいレイヤーを作成します。Dockerは、これらのレイヤーを管理するためにコピーオンライトメカニズムを使用します。Dockerイメージのレイヤー数を削減すると、イメージサイズとビルドパフォーマンスが大幅に向上します。レイヤーを削減する1つの方法は、複数の命令を1つのRUN命令に統合することです。

# 効率のためにレイヤーを最小限に抑える# レイヤー数を削減するために命令を組み合わせるRUN echo "Build process goes here" && \/venv/bin/python -m compileall . && \rm -rf __pycache__

上記の命令を組み合わせると、イメージビルドプロセス中に作成される中間レイヤーの数が削減されます。

設定処理の保護

Dockerイメージ内で機密情報を処理することは、セキュリティリスクをもたらします。セキュリティを強化するために、環境変数と外部構成ファイルを使用する必要があります。電卓アプリケーションの例では、/configという名前のディレクトリを作成して構成ファイルを格納し、適切な所有権を設定できます。

# 設定処理の保護RUN mkdir /config && chown calculator:calculator /config

次に、config.jsonファイルをこのディレクトリにコピーし、アプリケーションコードとは別になっていることを確認します。

# config.jsonファイルをコンテナにコピーするRUN cp config.json /config/config.jsonENV CONFIG_PATH=/config/config.json

構成データをコードから分離し、適切な権限を適用することで、Dockerイメージの全体的なセキュリティが強化されます。これにより、権限のあるプロセスまたはユーザーのみが重要な構成データにアクセスできるようになります。

マルチステージビルドの使用

マルチステージビルドの使用

マルチステージビルドを使用すると、ビルド環境を最終イメージから分離できます。これにより、より小さく、より注力した本番用イメージが得られます。また、ビルド関連のツールやファイルを最終イメージから除外することで、セキュリティも強化されます。これにより、攻撃対象領域が削減され、不要なコンポーネントに関連する潜在的なセキュリティリスクが最小限に抑えられます。

# マルチステージビルドの活用FROM python:3.11-slim-bookwormCOPY --from=builder /etc/passwd /etc/passwdCOPY --from=builder /etc/group /etc/groupCOPY --from=builder /venv /venvCOPY --from=builder /config /configCOPY --from=builder /app /app# アプリケーションコードをコピーする

上記のコードは、ビルドステージ(builder)から必要なアーティファクトのみを最終イメージにコピーします。これにより、電卓アプリケーションの実行に必要なビルド関連のツールやファイルを除外することで、イメージサイズを削減します。

イメージスキャンによるセキュリティの強化

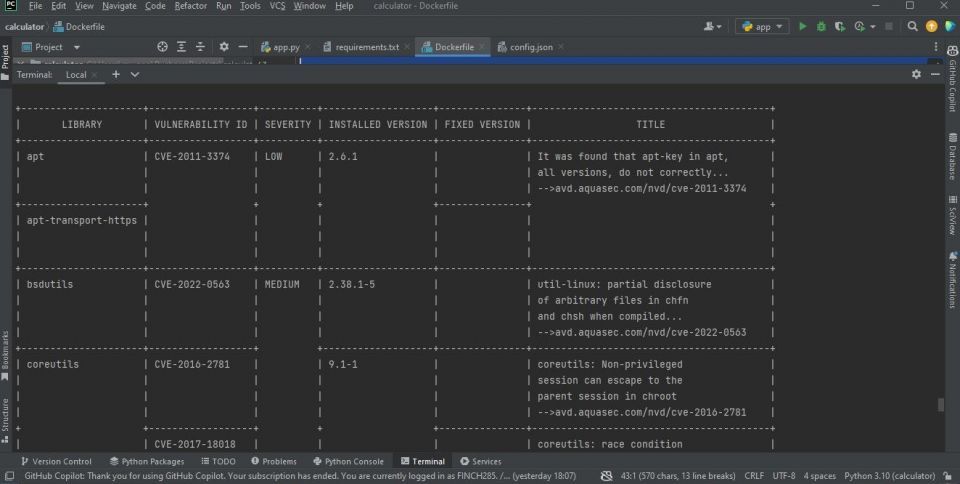

Dockerイメージのセキュリティをさらに強化するには、TrivyやClairなどのイメージスキャンツールを使用します。これらのツールは、イメージレイヤーと依存関係の脆弱性を特定するように設計されています。電卓アプリの脆弱性スキャンを実施するためにTrivyを使用します。

# Debian/Ubuntu用のTrivyをインストールするRUN apt-get update && \apt-get install -y wget apt-transport-https gnupg lsb-release && \wget -qO - https://aquasecurity.github.io/trivy-repo/deb/public.key | apt-key add - && \echo "deb https://aquasecurity.github.io/trivy-repo/deb bookworm main" \| tee -a /etc/apt/sources.list.d/trivy.list && \apt-get update && \apt-get install -y trivy

DockerイメージにTrivy脆弱性スキャニングを追加することは重要です。これは、既知の脆弱性に関する情報が定期的に更新されるCommon Vulnerabilities and Exposures (CVE)データベースを使用するためです。これにより、イメージを最新のセキュリティパッチで最新の状態に保ち、アプリケーションを既知の悪用から保護するのに役立ちます。

イメージの脆弱性レポートを取得するには、次のコマンドを使用します。

docker run --rm `-v /var/run/docker.sock:/var/run/docker.sock `-v $HOME/Library/Caches:/root/.cache/ `aquasec/trivy:0.18.3 `

上記のコマンドの実行には時間がかかります。完了すると、以下のようなレポートが生成されます。

重大度が高いほど、特定された脆弱性に対処する必要があります。

非rootユーザーとしてのアプリケーションの実行

セキュリティを強化するために、アプリケーションをcalculatorユーザーとして実行して、潜在的な脆弱性を制限します。

# 非rootユーザーとしてのアプリケーションの実行WORKDIR /appUSER calculator# 仮想環境をアクティブにしてアプリケーションを実行するCMD ["/bin/bash", "-c", "source /venv/bin/activate && python app.py"]

非rootユーザーに切り替えると、攻撃対象領域が最小限に抑えられます。

Python以外のアプリケーションのコンテナ化

他の言語で動作するアプリケーションのDockerコンテナ化は少し異なります。さまざまなタイプのアプリケーションをコンテナ化する方法は理解しておく必要があります。これにより、アプリケーションで使用している言語のタイプに基づいて採用する最適な戦略を決定するのに役立ちます。

コメントする