新たなサイバーセキュリティの脅威を特定するプロセスは終わりがありません。2023年6月、BitDefender Labsは、2022年からリモートデスクトップ接続を利用するシステムを標的にしてきたマルウェアを発見しました。

リモートデスクトッププロトコル(RDP)を使用している場合は、標的にされているかどうか、データが盗まれたかどうかを判断することが重要です。幸い、感染を防ぎ、PCからRDStealerを削除するために使用できる方法はいくつかあります。

RDStealerとは?標的にされているのか?

RDStealerは、RDPサーバーに感染し、そのリモート接続を監視することで、ログイン資格情報とデータを盗もうとするマルウェアです。リモートデスクトップに感染し、RDStealerのクライアント側のインストールを通じて永続的なアクセスを可能にするバックドアであるLogutilとともに展開されます。

このマルウェアは、リモートマシンがサーバーに接続し、クライアントドライブマッピング(CDM)が有効になっていることを検出すると、マシン上の内容をスキャンし、KeePassパスワードデータベース、ブラウザに保存されたパスワード、SSH秘密鍵などのファイルを探します。また、キーストロークとクリップボードのデータも収集します。

RDStealerは、サーバー側かクライアント側のどちらであっても、システムを標的にすることができます。RDStealerがネットワークに感染すると、フルシステムマルウェアスキャンでは通常除外される「%WinDir%\System32」や「%PROGRAM-FILES%」などのフォルダーに悪意のあるファイルを作成します。

Bitdefenderによると、このマルウェアはいくつかのベクトルを通じて拡散します。CDM攻撃ベクトルを除けば、RDStealerの感染は、感染したウェブ広告、悪意のあるメールの添付ファイル、ソーシャルエンジニアリングキャンペーンから発生する可能性があります。RDStealerの背後にあるグループは特に高度なようで、今後、新しい攻撃ベクトルやRDStealerの改良された形態が出現する可能性があります。

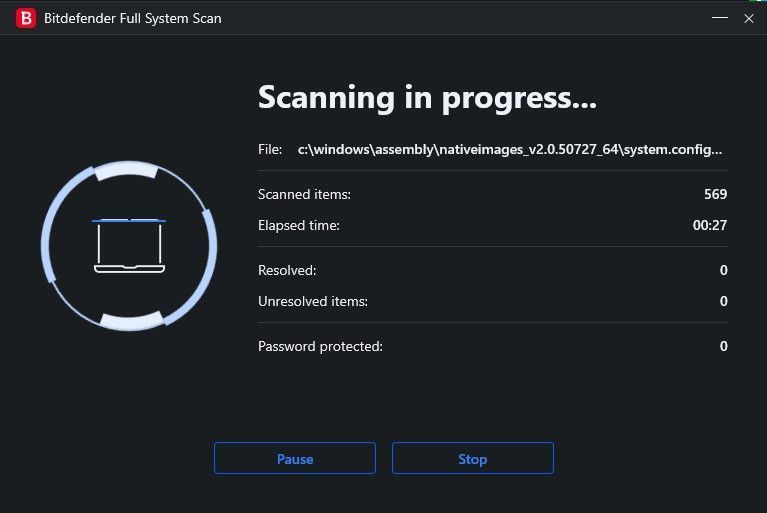

RDPを通じてリモートデスクトップを使用している場合、最も安全なのは、RDStealerがシステムに感染している可能性があると想定することです。このウイルスは手動で簡単に特定できるほど賢くはありませんが、サーバーとクライアントシステムのセキュリティプロトコルを改善し、不必要な除外なしでフルシステムのウイルススキャンを実行することで、RDStealerを回避することができます。

Dell製コンピューターを特に標的にしているようで、Dellシステムを使用している場合は、RDStealerに感染する可能性が高くなります。このマルウェアは、「Program Files\Dell\CommandUpdate」などのディレクトリに偽装し、「dell-a[.]ntp-update[.]com」などのコマンドアンドコントロールドメインを使用するように設計されています。

RDStealerからリモートデスクトップを保護する

RDStealerから身を守るためにできる最も重要なことは、ウェブ上で注意することです。RDP接続以外でRDStealerがどのように拡散するかはあまり知られていませんが、注意を払うことで、ほとんどの感染経路を回避することができます。

多要素認証を使用する

多要素認証(MFA)などのベストプラクティスを実装することで、RDP接続のセキュリティを向上させることができます。ログインごとに2番目の認証方法を要求することで、さまざまなタイプのRDPハッキングを阻止できます。ネットワークレベル認証(NLA)の実装やVPNの使用などの他のベストプラクティスも、システムが侵害されにくくなり、魅力がなくなります。

データを暗号化してバックアップする

RDStealerはデータを効果的に盗みます。クリップボードにあるプレーンテキストやキーロギングから取得したデータだけでなく、KeePassパスワードデータベースなどのファイルも探します。データを盗まれることは決して良いことではありませんが、ファイルを暗号化するのに熱心であれば、盗まれたデータは使いにくいものになります。

ファイルの暗号化は、適切なガイドがあれば比較的簡単なことです。ハッカーは暗号化されたファイルを復号化するために困難なプロセスを必要とするため、ファイルの保護にも非常に効果的です。ファイルを復号化することは可能ですが、ハッカーはより簡単な標的に移行する可能性が高く、その結果、侵害の影響を受けない可能性があります。暗号化に加えて、後でアクセスできなくなることを防ぐために、データを定期的にバックアップする必要があります。

ウイルス対策ソフトを正しく設定する

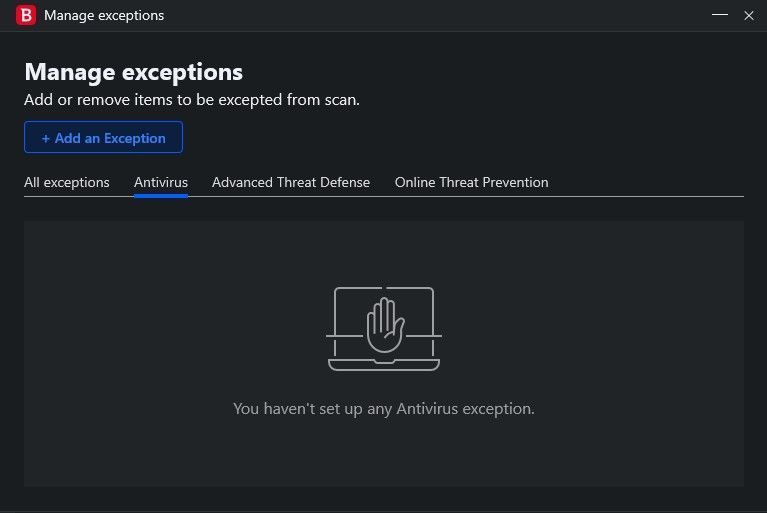

システムを保護したい場合は、ウイルス対策ソフトを正しく設定することも重要です。RDStealerは、多くのユーザーが特定の推奨ファイルではなく、ディレクトリ全体を除外するという事実を利用して、これらのディレクトリ内に悪意のあるファイルを作成します。ウイルス対策ソフトでRDStealerを検出して削除したい場合は、スキャナーの除外を変更して、特定の推奨ファイルのみを含めるようにする必要があります。

参考までに、RDStealerは次のディレクトリ(とそのサブディレクトリ)に悪意のあるファイルを作成します。

- %WinDir%\System32\

- %WinDir%\System32\wbem

- %WinDir%\security\database

- %PROGRAM_FILES%\f-secure\psb\diagnostics

- %PROGRAM_FILES_x86%\dell\commandupdate\

- %PROGRAM_FILES%\dell\md storage software\md configuration utility\

ウイルススキャンの除外は、Microsoftが推奨するガイドラインに従って調整する必要があります。記載されている特定のファイルの種類とディレクトリのみを除外して、親ディレクトリを除外しないでください。ウイルス対策ソフトが最新の状態であることを確認し、フルシステムスキャンを完了します。

最新のセキュリティニュースを入手する

Bitdefenderのチームの努力により、ユーザーはシステムをRDStealerから保護できるようになりましたが、心配しなければならないマルウェアはRDStealerだけではありません。また、新しい予期せぬ方法で進化する可能性も常にあります。システムを保護するためにできる最も重要なステップの1つは、最新のサイバーセキュリティの脅威に関するニュースを入手することです。

リモートデスクトップを保護する

新しい脅威が毎日出現しますが、次のウイルスに感染する運命を受け入れる必要はありません。潜在的な攻撃ベクトルについて詳しく知り、システムのセキュリティプロトコルを改善し、セキュリティを重視した観点からウェブ上のコンテンツと対話することで、リモートデスクトップを保護することができます。

コメントする